Panowie chętniej dzielą się w Sieci

24 czerwca 2008, 08:58Mężczyźni chętniej dzielą się wynikami swojej pracy kreatywnej na łamach Internetu niż kobiety, przy czym obie płci jednakowo często wykonują tego typu prace (Information, Communication and Society).

Nielegalny Google

4 czerwca 2008, 11:04Grupa organizacji zajmujących się ochroną prywatności, wśród nich World Privacy Forum, Electronic Privacy Information Center (EPIC) oraz American Civil Liberties Union of Norther California, wystosowała list do prezesa Google'a Erica Schmidta. W liście tym twierdzą, że witryna Google'a działa... niezgodnie z prawem.

Grid - CERN ulepsza Internet

22 maja 2008, 07:32Początków sieci komputerowych można doszukiwać się w wojskowym Arpanecie. To właśnie on był pierwszą siecią rozproszoną, czyli taką, w której zniszczenie kilku węzłów nie powodowało przerwania pracy całej sieci. W latach 1967-1972 sieć działała jako tajny projekt wojskowy, a po ujawnieniu wykorzystywanego przez nią protokołu TCP/IP zaczęła szybko się rozrastać i obejmowała coraz liczniejsze podsieci cywilne.

Eliptyczne i okrągłe LCD

16 maja 2008, 11:05LG Display opracowała największe na świecie wyświetlacze LCD o kształtach eliptycznym (średnica 6 cali) i okrągłym (1,4 cala). Dzięki tym pracom LCD nie będą już domeną monitorów czy telewizorów, ale mogą posłużyć na przykład do produkcji zegarków.

Czwarty element

1 maja 2008, 12:26Naukowcy z należącego do HP Information and Quantum System Lab skonstruowali nowy typ podstawowego elementu elektronicznego. Posłuży on do zbudowania energooszczędnych kości pamięci, które przechowują dane także po odcięciu dopływu energii.

Ostrożnie z witaminami!

17 kwietnia 2008, 08:14Przeprowadzone przez naukowców z Uniwersytetu Kopenhaskiego badania dowodzą, że niektóre składniki preparatów witaminowych mogą nie tylko nie wydłużać życia, ale nawet zwiększać ryzyko przedwczesnej śmierci.

Tylko trzy kategorie

11 kwietnia 2008, 11:19Chociaż ludzie wpisują w wyszukiwarkach miliony różnych zapytań, naukowcy twierdzą, że za pomocą prostej metody można je przypisać do jednej z zaledwie trzech kategorii (Information Processing & Management).

Intel o Atomie i swoich planach

2 kwietnia 2008, 07:55Podczas rozpoczętego właśnie IDF-u Intel pokazał procesor Atom i zdradził nieco swoich planów na przyszłość.

Komitet Techniczny bada Windows 7

12 marca 2008, 08:41Od 2002 roku na podstawie ugody pomiędzy Microsoftem a amerykańskim urzędem antymonopolowym, koncern z Redmond znajduje się pod szczególnym nadzorem rządowym. Przestanie on obowiązywać w 2009 roku, rok przed spodziewaną premierą systemu Windows 7, znanego pod kodową nazwą Blackcomb.

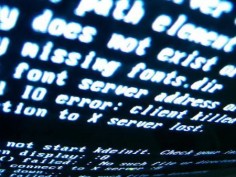

Cyber Storm - jak zaatakowano USA

31 stycznia 2008, 11:06W lutym 2006 roku Stany Zjednoczone we współpracy z Wielką Brytanią, Kanadą, Australią i Nową Zelandią, przeprowadziły ćwiczenia pod nazwą „Cyber Storm”. Miały one sprawdzić gotowość agend rządowych i firm prywatnych do przeciwdziałania poważnemu zagrożeniu. W bieżącym roku odbędą się ćwiczenia „Cyber Storm 2”, a aż do dzisiaj nie było wiadomo, jak przebiegły pierwsze z nich.